Die AD-Integration ermöglicht es eine Single-Sign-On Funktion (SSO) gegen ein lokales Active Directory (AD) oder andere Authentifizierungsserver mit ähnlicher Funktionsweise einzurichten.

|

Hinweis: Die hier beschriebene Funktion wird ausschließlich in Verbindung mit einem lokalen AD getestet. Die Anleitungen und das zur Verfügung gestellte Authentifizierungstool ist auch nur für AD-Authentifizierung vorbereitet. Probleme mit anderen Authentifizierungssystemen werden, wenn in dieser Hilfe nicht ausdrücklich beschrieben, nicht supportet. |

Die Single-Sign-On Authentifizierung kann optional für den LogIn als Benutzer und als Anwender des Self-Service Portals (SSP) verwendet werden.

Für die sichere technische Integration müssen lokale Einstellungen im Netzwerk vorgenommen und ein bereitgestelltes Authentifizierungstool installiert werden.

Beschreibung der Funktionen der Administrationseinstellungen

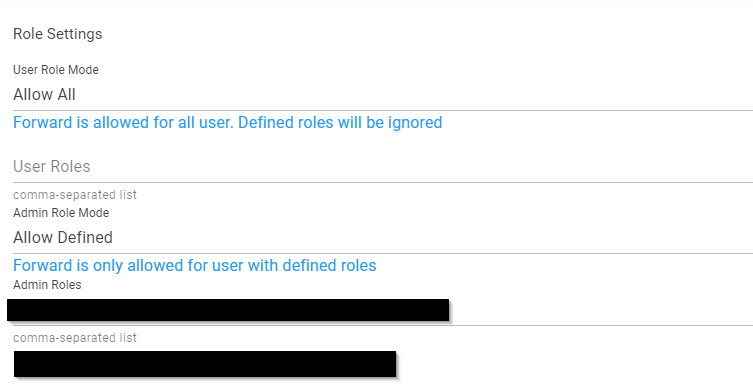

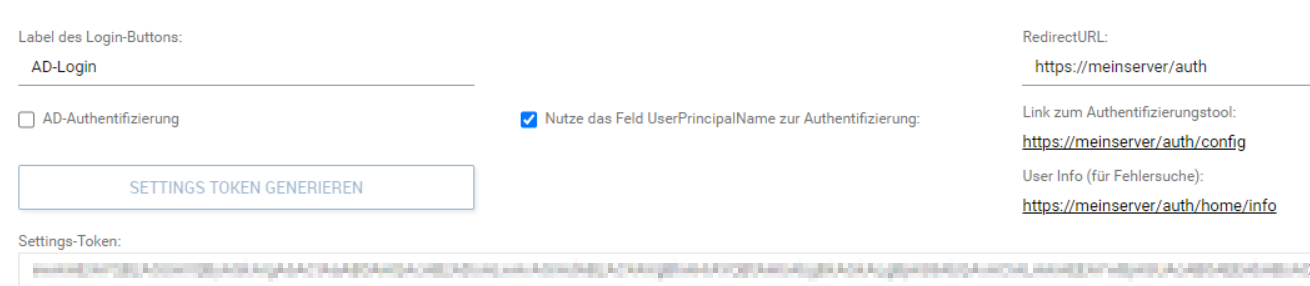

•Label des Login-Buttons: Auf der Login Seite wird nach Aktivierung der Funktion eine Schaltfläche für den "Single-Sign-On" dargestellt. Die Beschriftung dieser Schaltfläche kann über dieses Feld individuell geändert werden, falls im Unternehmen für derartige Funktionen spezielle Bezeichnungen bestehen.

•AD-Authentifizierung: Hiermit wird die Funktion im System aktiviert und damit wird auf der Login Seite generell die Option angezeigt. Wichtig: pro Benutzer und Person muss die Funktion jeweils zusätzlich aktiviert werden. Die Aktivierung benötigt bis zu 1 Minute, bis sie nutzbar ist.

•Feld "PrincipalUserName" zur Authentifizierung verwenden: Option, um anstelle des AD Standardfeldes "SAMAccountName" dieses Feld für die Authentifizierung zu verwenden. Achtung: Wenn Sie bei der Konfiguration der AD Integration im Ticket System das Feld angehakt haben, muss bei allen Personen/Benutzern auch der UserPrincipalName im Feld „Login Name“ hinterlegt sein. Passen Sie bitte auch entsprechend die Import Datei hierfür an.

•Redirect URL: Hier muss die URL der Serveradresse des Authentifizierungstools hinterlegt werden. Gegen dieses System erfolgt jeweils die Authentifizierungsanfrage. Ergänzen Sie die URL am Ende mit "/auth". Sie können http oder https verwenden, je nachdem wie Ihr IIS konfiguriert ist.

Beispiel:

•Link zum Authentifizierungstool: Dieser Link wird automatisch nach Eingabe der Redirect URL erzeugt. Der Link öffnet direkt den Eingabedialog für den Settings-Token. Wenn sich das Tool mit dieser URL öffnet, ist, ist dieses korrekt eingerichtet und der Pfad auch korrekt eingetragen.

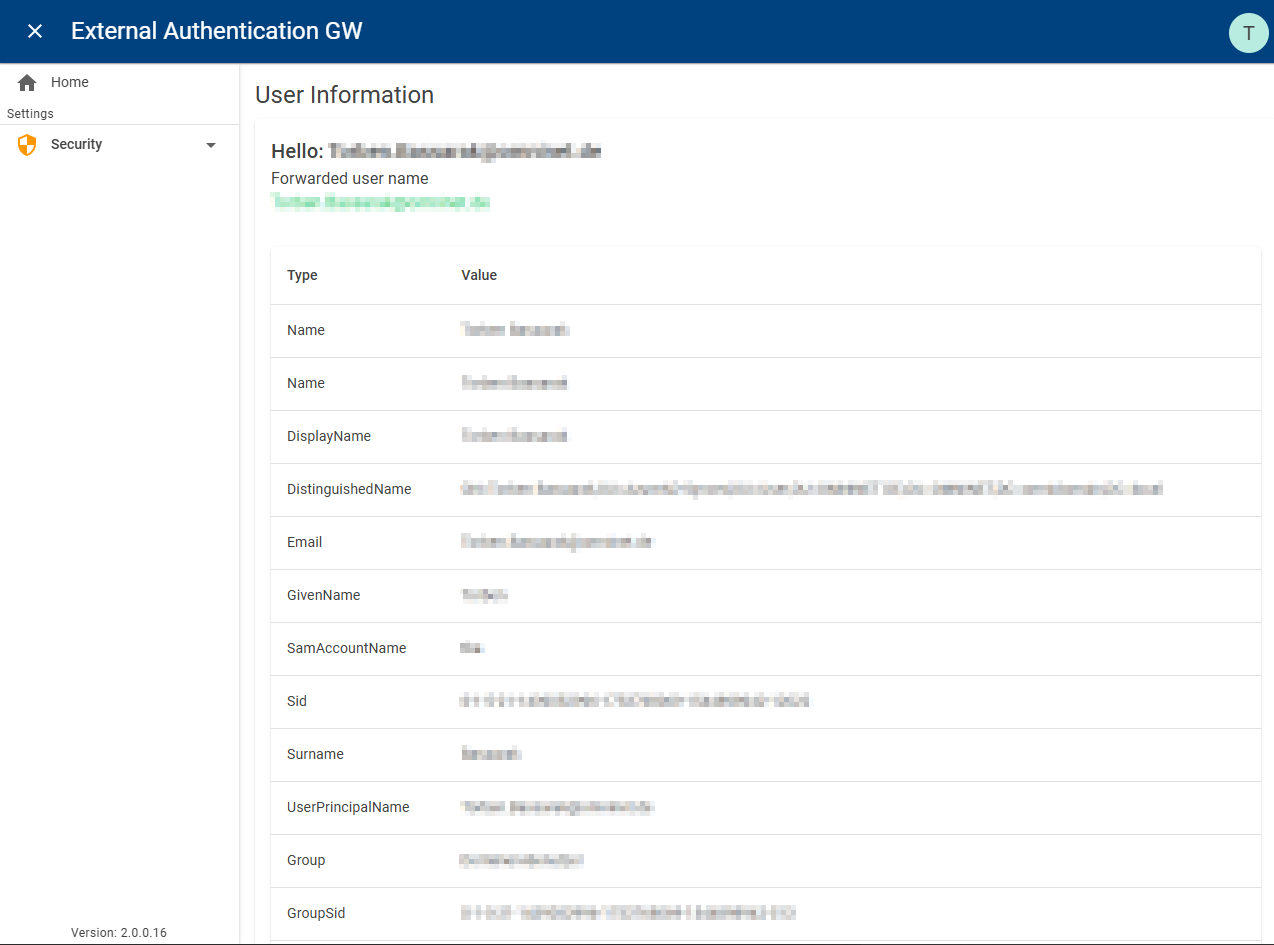

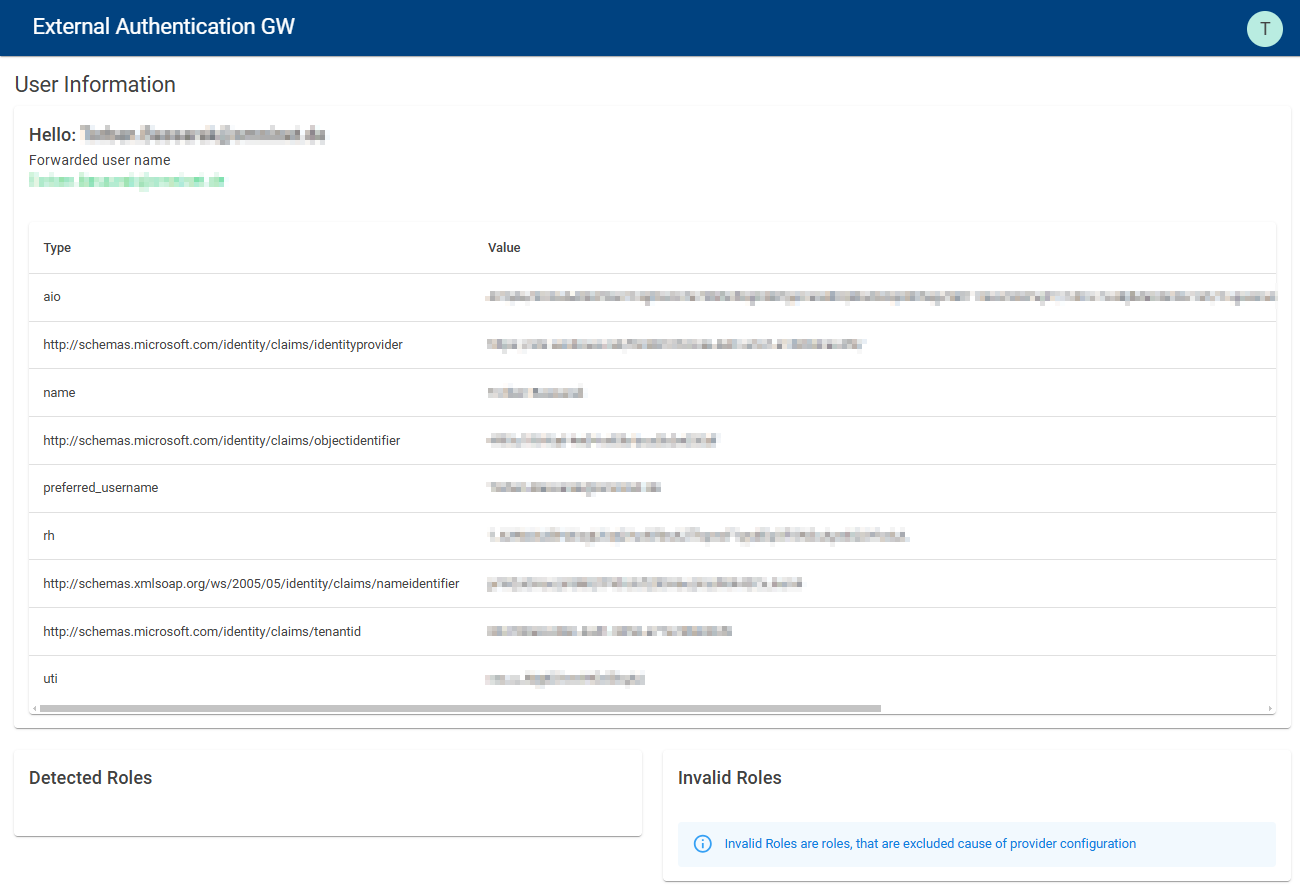

•User Info (für Tests): Dieser Link wird automatisch nach Eingabe der Redirect URL erzeugt. Der Link öffnet ein lokales Hilfe Tool, in dem die Authentifizierungsinformationen des aktuellen Windows Benutzers des Anwenders angezeigt werden. Dies ist hilfreich um während des Einrichtungsprozesses zu überprüfen welchen Authentifizierungskontext der aktuelle Benutzer nutzt. Der „SamAccountName“ oder „User Principal Name“, der in der User Info angezeigt wird, muss mit dem Login Namen auf dem Personen/User Datensatz im System übereinstimmen. Welches der beiden Felder für die Authentifizierung genutzt wird, hängt von der entsprechenden Einstellung (s.o.) ab.

Welches der beiden Felder für die Authentifizierung genutzt wird, hängt von der Einstellung ab

Userinfo Local Active Directory

Userinfo Azure Active Directory

•Schaltfläche "SETTINGS TOKEN GENERIEREN": Über diese Shaltfläche wird der Token generiert, der automatisch sämtliche Einstellungen in dem Authentifizierungs-Tool vornimmt sowie einen hohen Sicherheitsverschlüsselungsstandard (SHA 265) verwendet. Bitte den Token erst nach Eingabe der korrekten Redirect URL generieren.

•Settings-Token: Sobald der Token generiert wurde, kann dieser kopiert und in das Eingabefeld in dem lokalen Authentifizierungstool eingefügt werden (Tool öffnet sich direkt mit dem Eingabefeld).

•Passwort-Login für SSP deaktivieren: Option, dass auf dem Login Bildschirm für das SSP ausschließlich die Windows Authentifizierungsmethode angeboten wird. Hiermit können Missverständnisse vermieden werden, wenn für das Ticketsystem keine Passwörter verwaltet werden sollen und Anwender ggf. versuchen sich mit dem Windows-Benutzer/Passwort anzumelden. Wichtiger Hinweis: Falls die AD Integration technisch nicht verfügbar sein sollte, gibt es keine alternative Möglichkeit sich am SSP anzumelden. Die Einschränkung gilt nur für normale Personen. Anwender mit einem echten Benutzeraccount (Ticketbearbeiter, Admins etc.) haben jederzeit auch zusätzlich die Option "Benutzername/ Passwort" auf dem Login Bildschirm, um immer einen Fallback für die Anmeldung zu haben

|

Hinweise zu den verwendeten Methoden, Protokollen und Sicherheitsmechanismen: Die verwendete Protokolle / Mechanismen sind http(s) (durch den Kunden auf Basis des IIS konfigurierbar) und JSON Web Token (JWT).

Technischer Ablauf der Authentifizierung: •Das System leitet nach Klick auf den Login Button den User auf den Webserver um, auf dem das Authentifizierungs-Tool installiert ist (redirect URL) •Der IIS führt die Authentifizierung mit der dort standardmäßig integrierten Windows Authentifizierung gegen das AD durch •Der IIS setzt dann eine Variable, auf die das Authentifizierungs-Tool zugreift •Das Authentifizierungs-Tool erzeugt mit den erhaltenen Anmeldeinformationen einen mit SHA256 signierten JSON Web Token (JWT). Dieser Token wird dann sicher mittels https an unseren Dienst weitergeleitet. Im JWT Token enthalten ist der Login Name (kein Passwort!) des Benutzers. •Der Login Name wird im Ticketing-System gesucht und - falls vorhanden - für den Login verwendet. |

Installation des Authentifizierungstools

Für die Authentifizierung gegen Ihr lokales Active Directory müssen Sie Ihr System nicht von außerhalb Ihres Netzwerkes erreichbar machen. Wir stellen hierfür ein Authentifizierungstool bereit, dass Sie auf einer Maschine in Ihrem Netzwerk installieren. Das Tool nutzt dann Funktionen des IIS, um sich gegen ihr lokales Active Directory zu authentifizieren. Das Tool erzeugt mit den erhaltenen Anmeldeinformationen einen mit SHA256 signierten JSON Web Token (JWT). Dieser Token wird dann sicher mittels HTTPS an unseren Dienst weitergeleitet.

Bitte laden Sie sich das Authentifizierungstool hier herunter: DOWNLOAD Authentifizierungstool

Bitte richten Sie die Authentifizierung nach der folgenden Anleitung ein:

|

Installation Authentifizierungstool

1. Bitte stellen Sie eine Maschine bereit, auf der IIS installiert ist (Microsoft Internet Information Server (IIS) 7.0, 7.5, 8, 8.5 oder 10) Das System muss sich in einer Domäne befinden, aus welcher das gewünschte Active Directory erreichbar ist. Zusätzlich muss der IIS für alle Benutzer erreichbar sein, welche sich authentifizieren sollen. Es muss keine direkte Verbindung zwischen unseren Diensten und ihrem IIS bestehen! Aus diesem Grund ist für den IIS eine Internetverbindung nur dann zwingend notwendig, wenn die Benutzer aus dem Internet auf den IIS zugreifen können sollen.

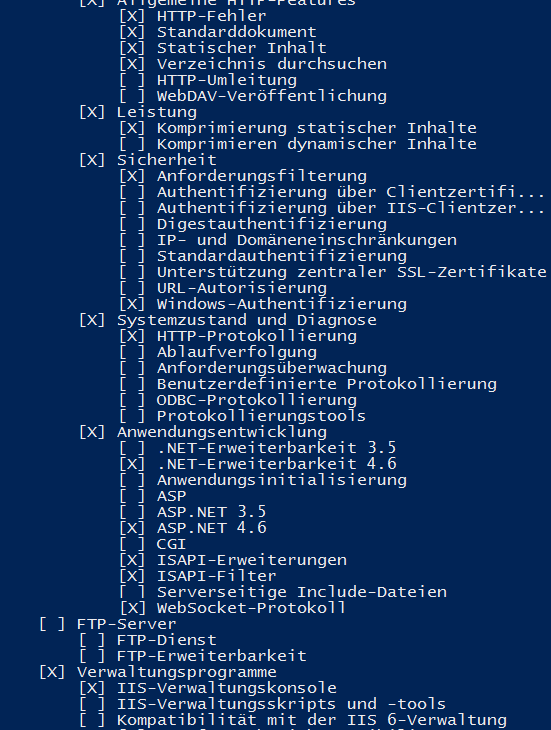

2. Die folgenden System-Komponenten des IIS müssen mindestens aktiviert sein:

3. Legen Sie unter den Pfad C:\inetpub\wwwroot\ einen Unterordner (mit einem für Sie eindeutigen Namen) an, wir empfehlen "Authentifizierung". Sollte dieser bereits existieren, vergewissern Sie sich bitte, dass er leer ist. Bestehende Daten aus diesem Ordner bitte löschen. Entpacken Sie die in diesem Hilfe-Artikel bereitgestellte Zip Datei standardmäßig nach: C:\inetpub\wwwroot\[Ihr Unterordnername]

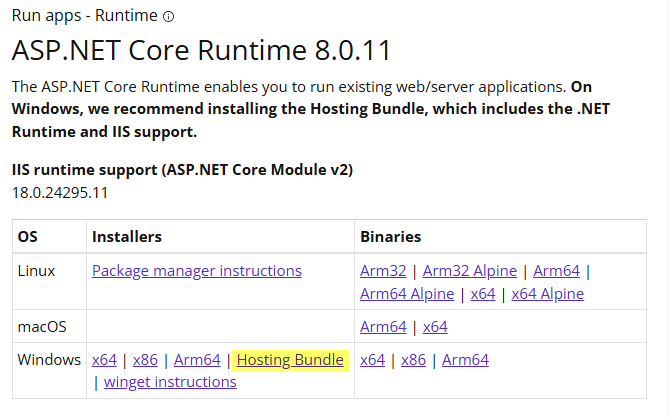

4. Bitte laden Sie die aktuellste Version vom "ASP.Net Core Runtime 8.0 Bundle" herunter und installieren Sie es auf dem IIS. https://dotnet.microsoft.com/en-us/download/dotnet/8.0

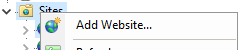

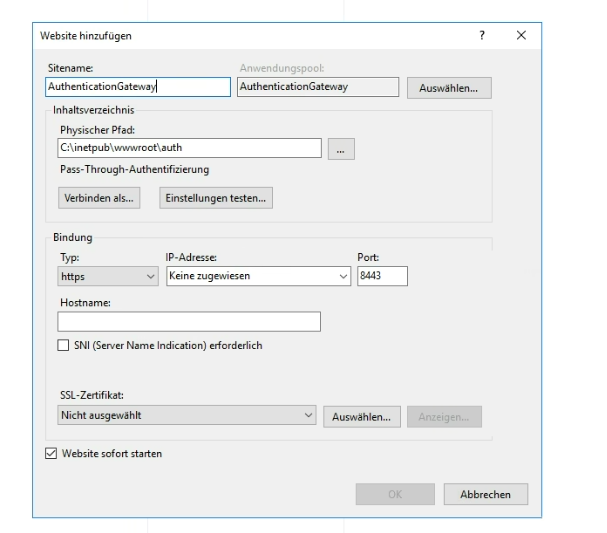

5. Öffnen Sie nun den IIS Manager, machen Sie einen Rechtsklick auf "Sites" und erstellen Sie eine neue Webseite.

Der PhysicalPath muss der entsprechende Unterordner aus Punkt 3 sein, als Port empfehlen wir die 8443 – das Binding muss vom Typ https sein und es muss zwingend ein SSL-Zertifikat hinterlegt werden. Wir empfehlen ein bestehendes Server- / root-Zertifikat aus Ihrer Domäne zu verwenden. Vergewissern Sie sich, dass der von Ihnen gewählte Port nicht von Ihrer Firewall oder Ihren Sicherheitseinstellungen blockiert wird, da das Ticketingsystem sonst nicht auf die Anwendung zugreifen kann.

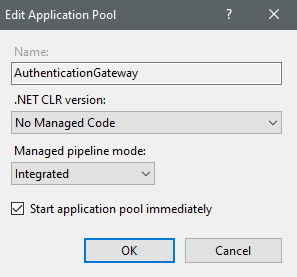

6. Ein neuer ApplicationPool wurde angelegt mit dem Namen der Site welche unter Punkt 5 erstellt wurde. Führen Sie einen rechtklick darauf aus und wählen Sie "Basic Settings" und konfigurieren diese entsprechend dem Screenshot:

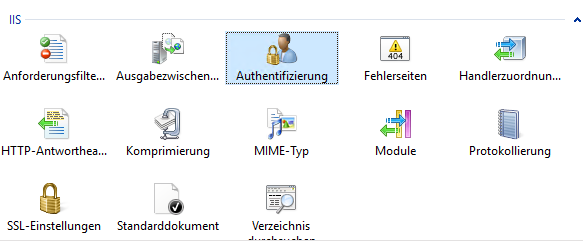

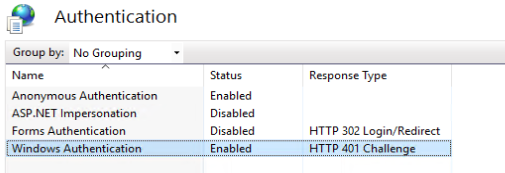

7. Öffnen Sie nun die Anwendung und darin den Menüeintrag "Authentifizierung"

Deaktivieren Sie alle Optionen, nur die Option "Windows-Authentifizierung" und "Anonyme Authentifizierung" müssen aktiviert sein.

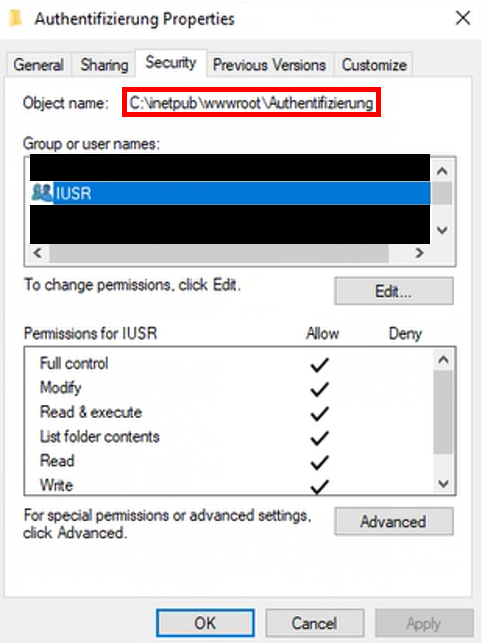

8. Gehen Sie in den Ordner C:\inetpub\wwwroot und öffnen Sie hier über Rechtsklick die Eigenschaften des Ordners "Authentifizierung" Die Benutzer "IUSR" und "IIS_IUSRS" benötigen beide die folgenden Berechtigungen:

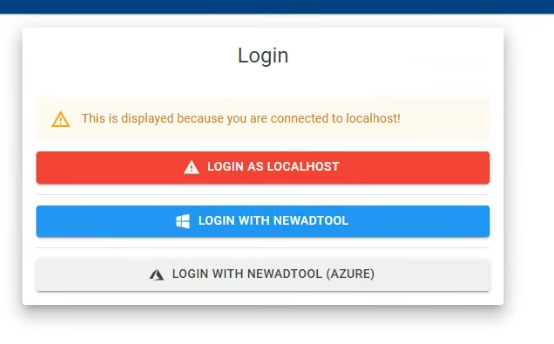

9. Das Tool „Authentification Gateway“ ist nun unter https://localhost:8443 erreichbar, sofern die Einstellung wie von uns empfohlen übernommen wurden. Sollten Sie einen anderen Port ausgewählt haben verwenden Sie bitte diesen.

Localhost Login ist nur auf derselben Maschine verfügbar, auf welcher das Tool installiert ist und für die erste Einrichtung wichtig. (Sie sind automatisch Admin) Für alle anderen Loginarten muss ein Admin definiert werden, siehe dazu die entsprechenden Einrichtungsschritte. Sonst können Sie die Anwendung nur auf dem Server des IIS administrieren. Windows Login kann entsprechend verfügbar sein, wenn Sie eine Anmeldung am für das Windows AD konfiguriert haben. Azure AD / Entra ID Login kann entsprechend verfügbar sein, wenn Sie eine Anmeldung für die ein Azure AD konfiguriert haben. Sie können hier 0-n Provider hinterlegen Bei der Einrichtung des Authentifizierungsmethoden (Display-Name) ist die Beschriftung der Schaltflächen individuell benennbar.

|

Konfigurationen in der Azure

|

Konfiguration in Azure

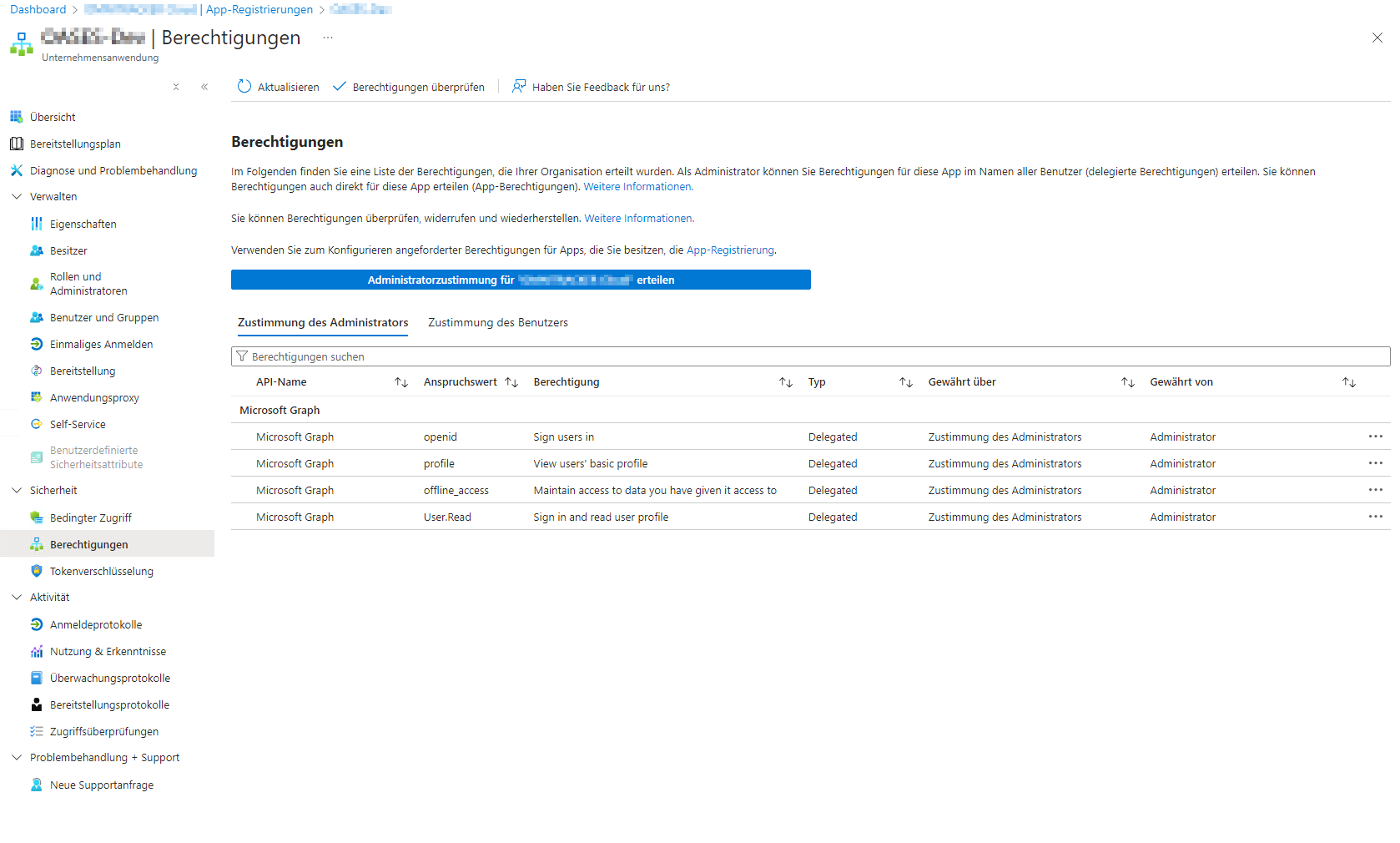

Diese Schritte sind nur notwendig, wenn ein Login über Azure angeboten werden soll. 1. Navigieren Sie in Microsoft Azure zu „Microsoft Entra ID“ und dort zu „Verwalten / App-Registrierungen“.

Einstellungen:

Mit dem Button „Registrieren“ wird die App-Registrierung erstellt. Nach dem Erstellen, in der App-Registrierung zu „Verwalten / Zertifikate & Geheimnisse“ navigieren. Wichtig; merken Sie sich die Inhalte aus dem Feld „Wert“ und „Geheime ID“, diese sind nachdem neuen Laden der Seite nicht mehr ablesbar. Diese Werte sind später in der Provider Konfiguration gefragt.

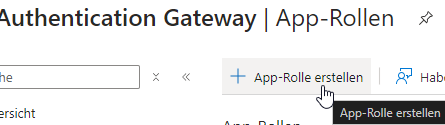

2. Rollen erstellen Dies ist nur notwendig, wenn man bestimmten Usern erlauben oder verbieten will sich im System oder der Admin-Oberfläche des Authentifizierungsgateways anzumelden.

Navigieren Sie in der App-Registrierung zu „Verwalten / App-Rollen“. Hier können beliebig viele Rollen erstellt werden. In diesem Beispiel erstellen wir die Rolle „Admin“, damit sich User auch als Admin anmelden können.

Alle Felder können beliebig vergeben werden. Der Inhalt des Feldes „Wert“ wird im Authentication Gateway benötigt.

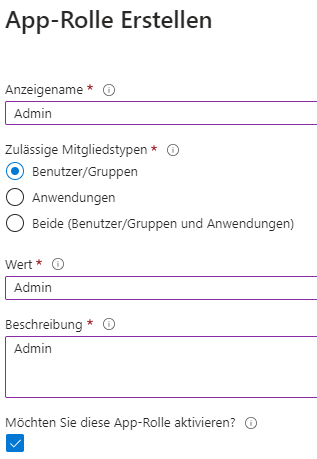

3. Berechtigungen für das Tool prüfen

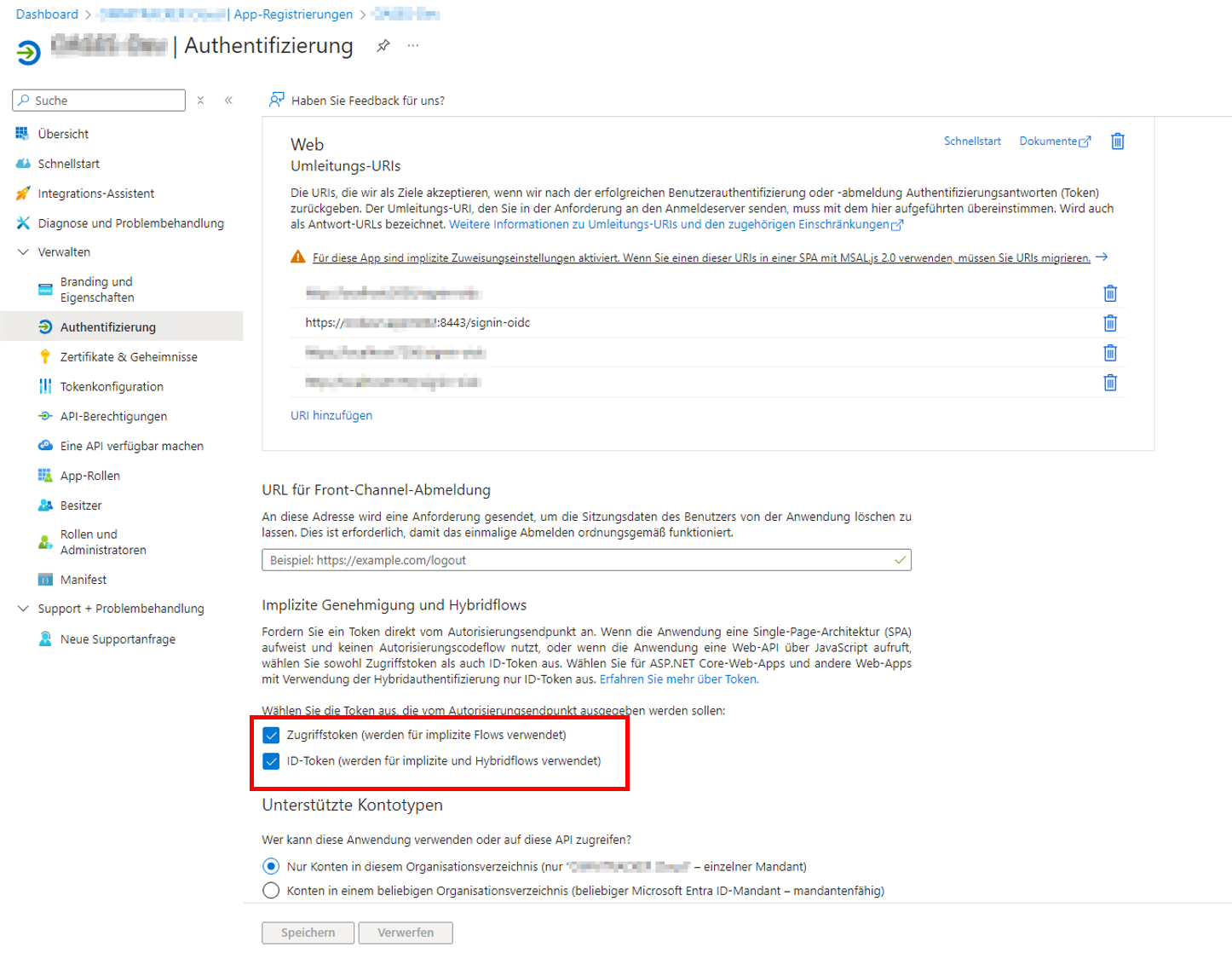

4. Tokenberechtigungen für das Tool setzen Es müssen bei beiden Optionen "Zugriffstoken" und "ID-Token" wie im Screenshot gezeigt ein entsprechender Haken gesetzt werden.

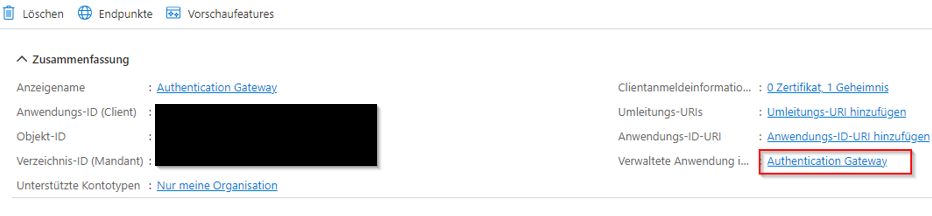

5. Rollen zuweisen In den App-Registrierungen findet man im Punkt Zusammenfassung neben dem Punkt „Verwaltete Anwendung im lokalen Verzeichnis:“ die vorher hinzugefügte Applikation:

Klicken Sie auf „Verwalten / Benutzer und Gruppen“ und fügen Sie die entsprechenden Benutzer durch einen Klick auf „+ Benutzer/Gruppe hinzufügen“ hinzu und ordnen ihm eine gewünschte Rolle zu.

ACHTUNG: Alle hier erstellten Rollen gelten nur für diese Unternehmensanwendung in Azure und nicht für andere bereits existierenden Unternehmensanwendungen.

|

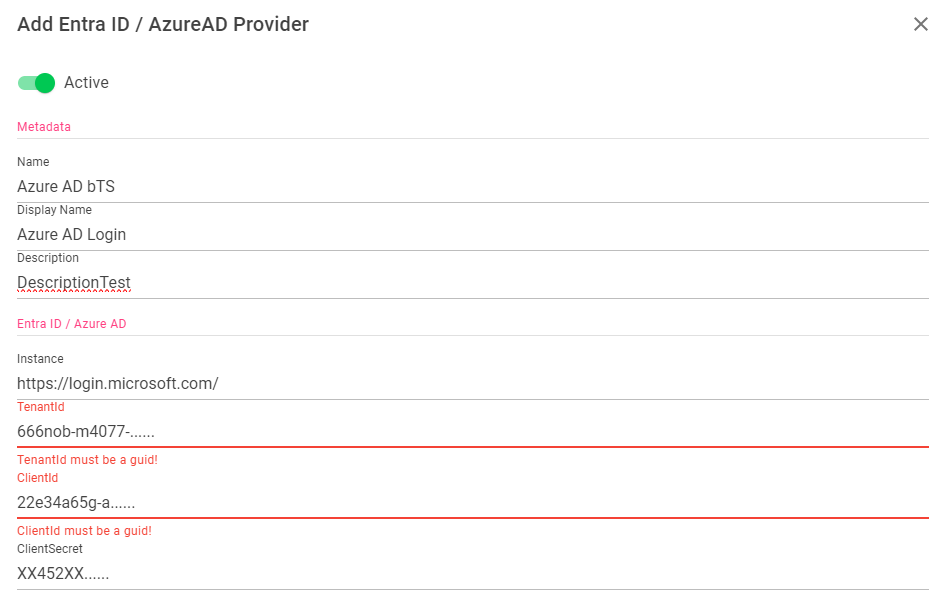

Vorgehen für die Konfiguration des Authentifizierungstools in der Web-Applikation

Nach Installation des Authentifizierungstools müssen folgende Tätigkeiten vorgenommen werden:

|

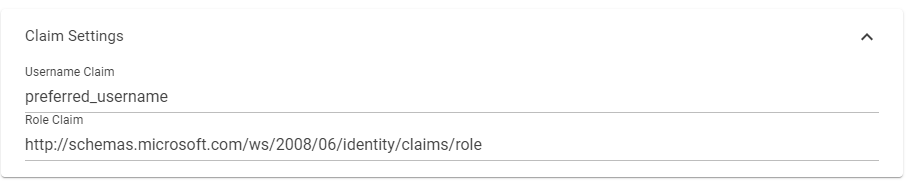

Einrichtungsschritte des Authentifizierungstools

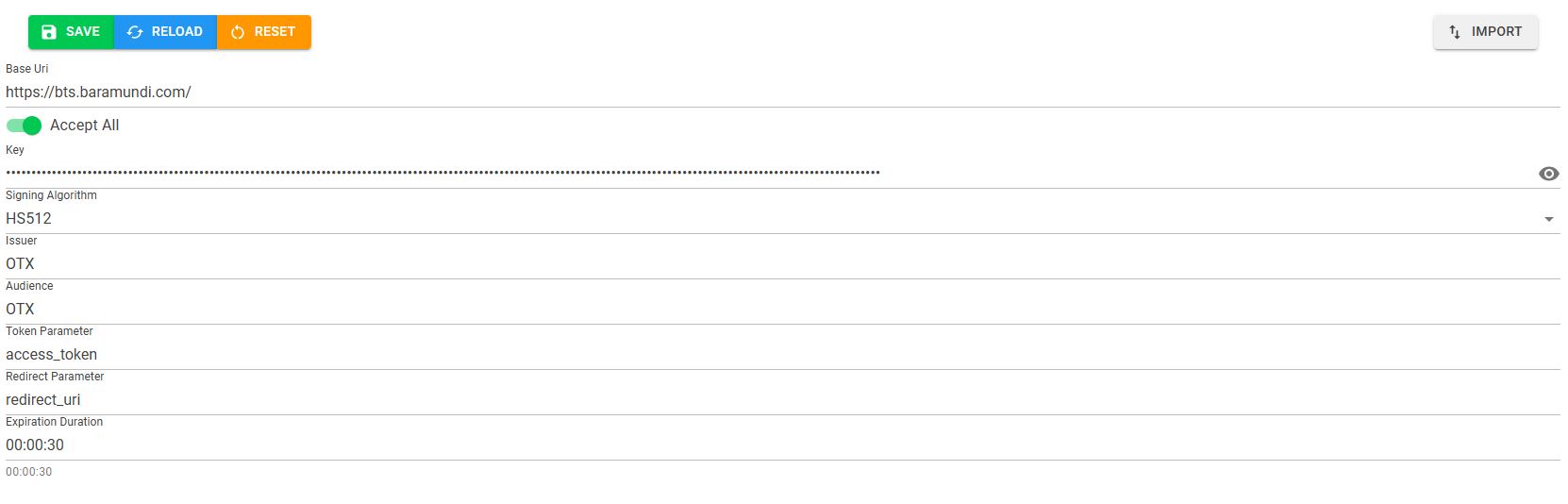

Unter dem Punkt Token bitte entsprechend dem Screenshot einstellen und den Key aus dem Ticketsystem eintragen. Bitte achten Sie drauf, dass „Accept All“ immer aktiviert ist.

Für die Einrichtung von einem Windows Login gehen Sie bitte wie folgt vor: 1.

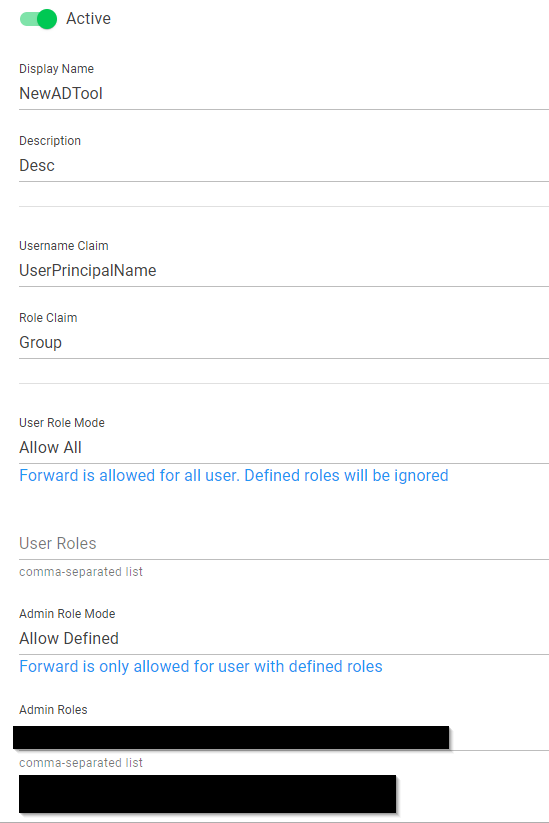

Bei User Role Mode muss „Allow All“ stehen, damit die Benutzer weitergeleitet werden. Für den Admin Role Mode empfehlen wir ein solches Userkonzept damit sich nur bestimmte Gruppen als Admin im Authentifizierungstool anmelden dürfen. Diese Gruppen können Sie in den Admin Roles eintragen.

2. Bitte beachten beim neuen Tool nicht mehr mit /auth sondern mit :[Portnummer (am besten 8443)] eintragen

|

Vorgehen für die Einrichtung innerhalb des Ticketing-Systems

Nach Installation des Authentifizierungstools müssen folgende Tätigkeiten vorgenommen werden:

|

Stellen Sie auf den Stammdaten-Formularen der Personen und Benutzer, die sich über Single-Sign-On anmelden können sollen, folgendes ein:

Personen, Formularsektion "Login-Daten": 1.Grundsätzlich muss zunächst bei allen Personen, die Zugriff auf das SSP erhalten sollen, das Feld „Zugang SSP“ auf „Zugang erteilt“ gestellt werden. 2.Bei allen Personen, bei denen eine Authentifizierung mittels Single-Sign-On (SSO) gewünscht ist, zusätzlich das Feld Authentifikation auf „Windows“ stellen und damit verpflichtend Ihren Windows Domain Namen eingeben. Damit hat diese Person bei der Anmeldung in das Self-Service-Portal die Möglichkeit sich sowohl über Benutzername/Passwort ODER über Windows Single-Sign On anzumelden. 3.Wenn das Feld Authentifikation auf „Passwort“ gestellt wird, wird die eingetragene Windows Domain gelöscht und die Person kann sich nur noch über den vergebenen Benutzernamen/ Passwort anmelden.

Tipp: Um den SSP Login bzw. die Windows Authentifizierung gleichzeitig für viele Personen zu aktivieren, gibt es entsprechende Schaltflächen auf der Administrationskachel Personen/Benutzer neben der Liste. Man kann mehrere oder alle Personen markieren und über die Buttons dann die Berechtigungen herstellen. Im oberen linken Bereich der Liste können alle Personen über ein Häkchen markiert werden.

Benutzer, Formularsektion "Login-Daten": Die Einstellung für die Authentifizierung bei Benutzern verläuft genauso wie bei Personen. Bei optional erteiltem Zugang für das Self-Service-Portal sind Benutzername/Passwort des Benutzers für den Self-Service-Portal Log-In identisch. Es ist für beide Logins bei aktiviertem SingleSignOn über AD-Authentifizierung sowohl dieser Log-IN als auch Log-In mittels Benutzername und Passwort direkt möglich. Wichtig: Das Passwort ist in dem Fall NICHT das Windows Passwort, sondern das Passwort das separat innerhalb des Ticketing Systems vergeben wurde. Das Ticketing-System speichert niemals das Windows Passwort ab.

|

|

Hinweise: Der Login Name der Benutzer im Active Directory muss mit den Benutzernamen in den Stammdaten der Benutzer und Personen übereinstimmen, damit eine Single-Sign-On Anmeldung erfolgen kann. Die Passwörter im Ticketing System sind ausschließlich diejenigen, die durch den Administrator oder Anwender dort individuell gepflegt werden. Aus Sicherheitsgründen speichern wir hier nicht automatisch z.B. das Windowspasswort eines Anwenders. Für die individuelle Vergabe und ggf. notwendige Sicherheitsmerkmale der Passwörter ist jeder Kunde selbst verantwortlich.

|